¿Qué es el Rogue Software o FakeAV?

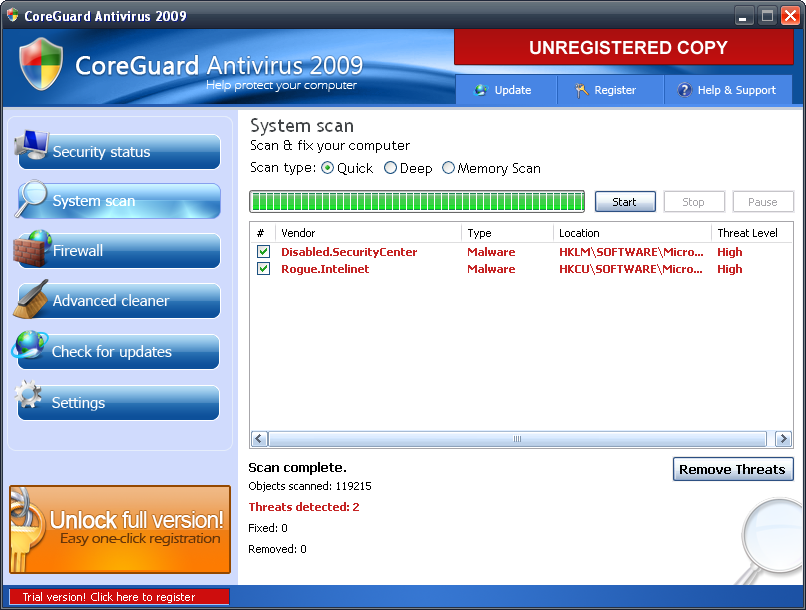

Se le denomina Rogue Software (o también Rogue Rogueware, FakeAVs, Badware, Scareware) a los “Falsos programas de seguridad”

que no son realmente lo que dicen ser, sino que todo lo contrario. Bajo

la promesa de solucionar falsas infecciones, cuando el usuario instala

estos programas, su sistema es infectado.

Estos falsos Antivirus y Antispyware

están diseñados para mostrar un resultado predeterminado (siempre de

infección) y no hacen ningún tipo de escaneo real en el sistema al igual

que no eliminaran ninguna infección que podamos tener.

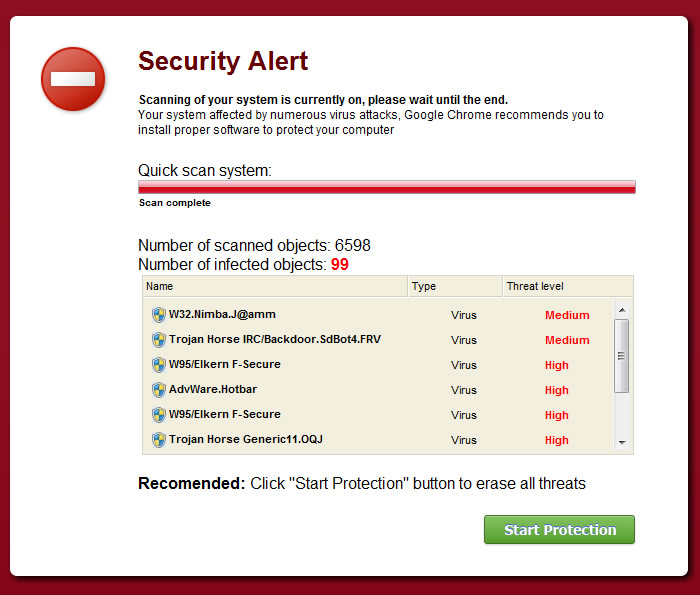

Simplemente nos van a mostrar una pantalla con varias infecciones

a la vez que nos recomienda comprar su “versión completa” para poder

eliminar esas supuestas infecciones.

Cual es su objetivo ?

Cual es su objetivo ?

El

objetivo es claro y sencillo, vender la mayor cantidad de copias de sus

falsos productos que sea posibles hasta que los descubran y tengan que

volver a rediseñar sus sitios con otros nombres para estos y para sus

programas.

Como es que llegan a nuestros equipos ?

Como es que llegan a nuestros equipos ?

- Al descargar algún falsos codecs o falso plugin que se nos ofrece como necesario al intentar ver un video en Internet (por lo general videos del tipo erótico/pornográfico)

- Al visitar algunos sitios directamente fraudulentos o que su código web ha sido comprometido para descargarnos uno de estos Rogue Antivirus sin nuestro consentimiento.

- A través de alguno de los miles de Virus del tipo Troyano que están afiliados a estos y al infectarnos con uno de estos nos empezara a generar algunos de los síntomas que listamos más abajo.

Cuales son los síntomas visibles de infección ?

Cuales son los síntomas visibles de infección ?

- Secuestro del navegador web.

- Enlentecimiento general del PC.

- Ventanas emergentes (pop-ups)

- Secuestro el fondo de escritorio.

- Secuestro de las búsquedas de Google.

- Secuestro de la pantalla de inicio de Windows.

- Secuestro de la pagina de Google que vemos en nuestro PC.

- Falsos mensajes de Alertas en barra de tareas al lado del reloj.

- Imposibilidad de actualizar y/o ejecutar su Antivirus o Antispywares tradicional

- Imposibilidad de acceder a sitios webs dedicados a la seguridad como InfoSpyware.com

Quienes están detrás de los Rogue ?

Quienes están detrás de los Rogue ?

Organizaciones

de Cibercriminales que cuentan con muy buenos recursos y afiliaciones

en su mismo mercado undergorund, lo que les dan la capacidad de

conseguir varios nombres de dominios, servidores webs, así también como

diseñar tanto las paginas webs como las interfaces de sus programas

visualmente muy profesionales.

Como evitar ser victimas de estos estafadores ?

Como evitar ser victimas de estos estafadores ?

- Mantenga sus sistema Windows actualizado.

- Cuente con una solución Antivirus y Firewall actualizado

- Nunca compre un producto sin investigar un poco de su reputación.

- Nunca compre un producto que se le recomiende por emails no solicitados.

- Si su sistema esta actualizado no tendría que tener problemas en ver algún video, por lo que tenga mucho cuidado al descargar algún codecs o plugin para ver estos.

- Descargue sus programas de seguridad únicamente desde la web del fabricante o desde sitios realmente confiables.

- Manténgase informado sobre las nuevas amenazas que circulan por la red de redes, visitando regularmente nuestro Blog o suscribiéndose a nuestro Feed de noticias.

Si fui victima del Rogue lo puedo denunciar ?

Si fui victima del Rogue lo puedo denunciar ?

Por

lo general los principales operarios de estas empresas fantasmas operan

desde países sin legislación donde una denuncia legal directamente no

se les puede realizar.

Si bien en estos últimos años dada la gran proliferación de estos

ciberdelincuentes algunas grandes empresas como Microsoft, Google y

otros están haciendo algo al respecto para poder pararlos cuanto antes,

es tanto el dinero y los recursos que se mueven detrás de estos son tan

grandes que se les hace prácticamente imposible poder pararlos.

Fuente: Infospyware

¿Qué son los Rootkits?

Rootkit es un conjunto de herramientas usadas

frecuentemente por los intrusos informáticos o crackers que consiguen

acceder ilícitamente a un sistema informático. Estas herramientas sirven

para esconder los procesos y archivos que permiten al intruso mantener

el acceso al sistema, a menudo con fines maliciosos. Hay rootkits

para una amplia variedad de sistemas operativos, como Linux, Solaris o

Microsoft Windows. Por ejemplo, el rootkit puede esconder una aplicación

que lance una consola cada vez que el atacante se conecte al sistema a

través de un determinado puerto. Los rootkits del kernel o núcleo pueden

contener funcionalidades similares.

Un backdoor

puede permitir también que los procesos lanzados por un usuario sin

privilegios de administrador ejecuten algunas funcionalidades reservadas

únicamente al superusuario. Todo tipo de herramientas útiles para

obtener información de forma ilícita pueden ser ocultadas mediante rootkits.

¿Cuales son sus objetivos?

¿Cuales son sus objetivos?

Tratan de encubrir a otros procesos que están llevando a cabo

acciones maliciosas en el sistema. Por ejemplo, si en el sistema hay una

puerta trasera para llevar a cabo tareas de espionaje, el rootkit

ocultará los puertos abiertos que delaten la comunicación; o si hay un

sistema para enviar spam, ocultará la actividad del sistema de correo.

Los rootkits, al estar diseñados para pasar desapercibidos, no pueden

ser detectados. Si un usuario intenta analizar el sistema para ver qué

procesos están ejecutándose, el rootkit mostrará información falsa,

mostrando todos los procesos excepto él mismo y los que está ocultando.

O si se intenta ver un listado de los ficheros de un sistema, el

rootkit hará que se muestre esa información pero ocultando la existencia

del propio fichero del rootkit y de los procesos que esconde.

Cuando el antivirus

hagan una llamada al sistema operativo para comprobar qué ficheros hay,

o cuando intente averiguar qué procesos están en ejecución, el rootkit

falseará los datos y el antivirus no podrá recibir la información

correcta para llevar a cabo la desinfección del sistema.

¿Cómo prevenirnos?

¿Cómo prevenirnos?

Es necesario un sistema que vigile no únicamente la actividad de los

archivos en el disco, sino que vaya más allá. En lugar de analizar los

archivos byte a byte, debe vigilarse lo que hacen al ejecutarse.

Un rootkit necesita llevar a cabo algunas tareas que se podrían

considerar “típicas”, como adquirir derechos de root, modificar llamadas

básicas al sistema operativo, falsear sistemas de reporte de datos del

sistema… Todas estas tareas, una a una, entrañan poco peligro. Pero

todas ellas, juntas y en el mismo momento, llevadas a cabo por el mismo

programa, proporcionan información clara de que algo extraño está

pasando en la computadora. Si las soluciones antivirus fracasan

definitivamente a la hora de detectar un rootkit, las nuevas tecnologías

de detección de amenazas por comportamiento tienen su mejor prueba de

eficacia en la detección y bloqueo de rootkits. Estas tecnologías no

basan su funcionamiento en condicionantes previamente aprendidos sobre

patrones cerrados de identificación de amenazas. Su éxito se basa en la

investigación inteligente y automática de la situación de un proceso en

una computadora.

Cuando una serie de acciones se llevan a cabo sobre el sistema y

todas ellas (o, al menos, alguna) pueden suponer un riesgo para la

integridad de la información o el correcto funcionamiento de la máquina,

se evalúan una serie de factores que sirven para calificar la

peligrosidad de esa tarea. Por ejemplo, que un proceso quiera tomar

derechos de administración en un sistema puede ser más o menos habitual.

Y tiene un cierto riesgo, sin duda, pero no hay que alertar por ello.

Un simple instalador para un juego puede necesitar tener derechos de

administrador para poder llevar a cabo las modificaciones necesarias y

poder ejecutarse correctamente.

O por ejemplo, es posible que un determinado proceso deba permanecer

oculto, ya que no existe posibilidad de interacción, o que un

determinado proceso abra un puerto en concreto para comunicarse, o que

registre pulsaciones de teclas. Pero todas esas características juntas

hacen que el proceso se pueda considerar como una amenaza y sea

necesario un análisis en profundidad para poder autorizar la ejecución

de manera segura.

Una vez infectado, ¿qué hacer?

Una vez infectado, ¿qué hacer?

A pesar de lo que viene diciéndose, los rootkits pueden eliminarse

(aunque no tan fácilmente). Estos programas se autoprotegen

escondiéndose y evitando que ningún otro proceso (como un antivirus) pueda detectarlos. Pero para que ese proceso pueda ocultarse, debe estar en funcionamiento y activado en memoria.

La mejor manera de evitar que el proceso entre en acción, es evitar

el arranque del sistema operativo en el disco en el que se encuentra el

rootkit, utilizando un disco diferente al del sistema infectado; como

puede ser un CD. Así, si el rootkit es conocido, podrá eliminarse.

Sin embargo, si el rootkit no es conocido (es decir, que ha sido

desarrollado específicamente para un sistema en concreto), cualquier

antivirus fracasará. En este caso, el problema informático es casi el

menos importante: hay una persona que, intencionadamente, quiere hacer

daño a su empresa y se ha molestado en entrar en el sistema para

perjudicarle.

Existen varias herramientas Anti-Rootkits totalmente gratuitas que puede descargar directamente desde Infospyware para comprobar su sistema en busca de estos.

¿Qué son los Spyware?

La figura del espía ha sido habitual en el cine y la literatura.

Tipos misteriosos, capaces de pasar desapercibidos en cualquier lugar y

extremadamente inteligentes. Su misión: recoger información y enviarla.

Como personaje de ficción, resultan atractivos, pero seguro que no te

gustaría vivir siempre con la sospecha de que hay alguien en tu casa, al

que no puedes ver y que se encarga de informar sobre todo lo que haces

en tu vida cotidiana.

En el mundo de la informática a esto es lo que le llamamos software espía (spyware),

estos se instalan en nuestro sistema con la finalidad de robar nuestros

datos y espiar nuestros movimientos por la red. Luego envían esa

información a empresas de publicidad de internet para comercializar con

nuestros datos. Trabajan en modo ‘background’ (segundo plano) para que

no nos percatemos de que están hasta que empiecen a aparecer los

primeros síntomas.

Tienen cierta similitud con los Adwares en cuanto a que interactúan con el usuario a través de barras de

herramientas (Toolbars), ventanas emergentes con publicidades (popups) y

otro tipo de acciones y su finalidad es espiar nuestro comportamiento.

Como entran en nuestras PCs?

Como entran en nuestras PCs?

- Al visitar sitios de Internet que nos descargan su código malicioso (ActiveX, JavaScripts o Cookies), sin nuestro consentimiento.

- Estando ocultos en un programa gratuitos (Freeware) los cuales al aceptar sus condiciones de uso (casi siempre en ingles y que no leemos) estamos aceptando que cumplan sus funciones de espías

Que información nos pueden sacar?

Que información nos pueden sacar?

Pueden tener acceso por ej a: Tu correo electrónico y el password,

dirección IP y DNS, teléfono, país, paginas que buscas y visitas y de

que temas te interesan, que tiempos estas en ellas y con que frecuencia

regresas, que software tienes y cuales descargas, que compras haces por

internet y datos mas importantes como tu tarjeta de crédito y cuentas de

banco.

Los 5 principales síntomas de infección son:

Los 5 principales síntomas de infección son:

- Se nos cambian solas las pagina de inicio, error y búsqueda del navegador.

- Se nos abren ventanitas pop-ups por todos lados, incluso sin estar conectados y sin tener el navegador abierto, la mayoría son de temas pornográficos.

- Barras de búsquedas de sitios como la de Alexa, Hotbar, etc.. que no podemos eliminar.

- Falsos mensajes de alerta en la barra de Windows (al lado del reloj) de supuestas infecciones que no podemos eliminar y/o secuestro del papel tapiz de nuestro escritorio.

- La navegación por la red se hace cada día mas lenta, en varias ocasiones nunca se llega a mostrar la pagina web que queremos abrir.